Les tendances en matière d'exploitation soulignent la nécessité d'une cybersécurité multicouche dans le secteur de la santé

Les rançongiciels, les vulnérabilités et les erreurs de configuration du cloud, le trafic de robots malveillants et le phishing comptent parmi les principales menaces de cybersécurité auxquelles sont confrontés les établissements de santé aujourd'hui. Pour se protéger contre ces menaces, les organisations doivent mettre en place une stratégie de sécurité robuste, incluant des stratégies telles que la formation à la sécurité, la gestion des identités et la correction des vulnérabilités.

Face à l'utilisation croissante des technologies héritées par de nombreux systèmes de santé et à la prolifération des appareils IoT , l'application de correctifs est essentielle pour sécuriser les environnements informatiques de santé. Cependant, de nouvelles données de SonicWall suggèrent que l'application de correctifs à elle seule ne suffit pas. Dans son rapport Threat Brief 2025 , SonicWall constate une augmentation de 110 % des attaques ciblant les vulnérabilités Microsoft, soit plus de 6,9 millions de menaces bloquées par les pare-feu SonicWall.

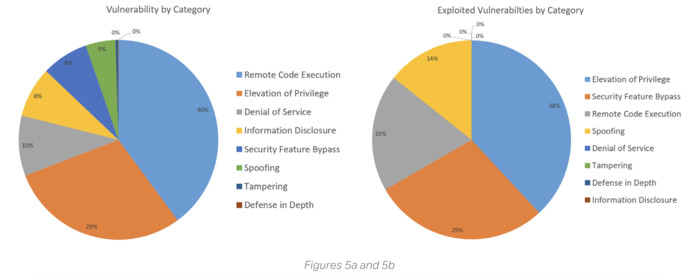

Il est crucial de noter que les vulnérabilités les plus fréquemment corrigées n'étaient pas toujours les plus exploitées. Les failles d'exécution de code à distance représentaient 40 % des vulnérabilités, mais seulement 19 % des exploits. En revanche, les bugs d'élévation de privilèges (EoP), moins visibles mais souvent plus dangereux, étaient les plus exploités, représentant 38 % des attaques réelles.

« Avec plus de 1 000 vulnérabilités corrigées et des millions de menaces associées bloquées, une chose est sûre : les correctifs seuls ne suffisent pas », déclare Douglas McKee, directeur exécutif de la recherche sur les menaces chez SonicWall . « Les attaquants progressent plus vite que jamais pour exploiter les voies les plus rentables et les plus résistantes. »

Les vulnérabilités les plus courantes ne sont pas les plus exploitéesLe rapport de SonicWall indique que, dans la nature, les pirates informatiques se tournent vers ce qui fonctionne. Par exemple, les méthodes de contournement des fonctionnalités de sécurité ne représentent que 8 % des vulnérabilités connues, mais 29 % des exploits.

Image reproduite avec l'aimable autorisation de SonicWall

Ces chiffres rappellent que le volume seul ne peut pas dicter les priorités en matière de correctifs. Les établissements de santé doivent également s'inspirer du comportement réel des attaquants.

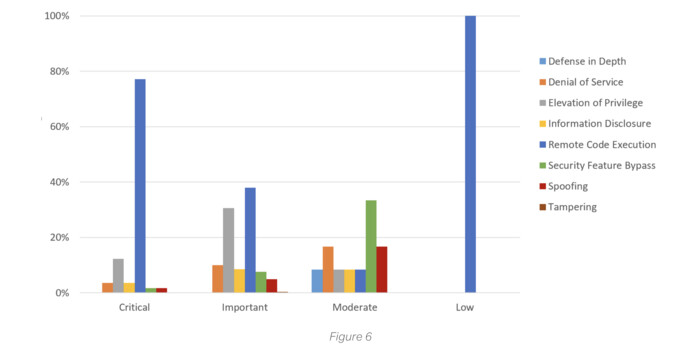

La gravité de la vulnérabilité n'est pas toujours ce qu'elle semble êtreEn termes de volume, les vulnérabilités d'exécution de code à distance étaient les plus courantes. Elles représentaient également 77 % des vulnérabilités les plus critiques. Cependant, ce statut de catégorie de vulnérabilité la plus courante et la plus critique ne les rendait pas plus susceptibles d'être exploitées.

Par exemple, les failles de contournement des fonctionnalités de sécurité étaient moins fréquentes et moins critiques que les vulnérabilités d'exécution de code à distance. Cependant, les données de SonicWall ont révélé qu'elles étaient fréquemment exploitées pour aider les attaquants à escalader l'accès ou à désactiver les outils de sécurité, et que ces actions pouvaient transformer une vulnérabilité modérée en exploit aux conséquences critiques.

SonicWall a également noté que Microsoft avait qualifié 123 vulnérabilités d'« exploitation plus probable » en 2024, ce qui constitue un indicateur important pour la cyberdéfense. Cependant, seules 10 d'entre elles figuraient dans le catalogue des vulnérabilités connues exploitées de la Cybersecurity and Infrastructure Security Agency . Deux d'entre elles avaient été qualifiées d'« exploitation moins probable », démontrant ainsi que même les meilleures prédictions peuvent être déjouées par les cybercriminels.

Image reproduite avec l'aimable autorisation de SonicWall

Les défenses proactives à plusieurs niveaux sont devenues obligatoiresLe paysage des vulnérabilités de Microsoft en 2024 reflète la diversité et la volatilité des cybermenaces, plus que leur volume. L'application de correctifs est et sera toujours importante, mais déterminer comment les prioriser devient plus complexe.

« Les organisations ont besoin d'une approche plus intelligente et plus rapide, alliant détection et réponse en temps réel à des défenses multicouches sur toutes les surfaces d'attaque », explique McKee. Il a identifié les priorités suivantes :

- Identifier les tentatives sophistiquées d'escalade de privilèges

- Neutralisation des logiciels malveillants cachés dans les documents Office

- Bloquer les exploits avant qu'ils n'atteignent les utilisateurs

- Avoir des protections intégrées sur les points de terminaison, les comptes de messagerie et les réseaux

« Les organisations qui investissent dans une sécurité coordonnée et axée sur le renseignement ne se contentent pas de suivre le rythme des menaces, elles les devancent », explique-t-il. « C'est souvent ce qui fait la différence. »

healthtechmagazine